Một lỗ hổng bảo mật nghiêm trọng vừa được phát hiện trên một mẫu bàn phím không dây của Fujitsu, cho phép các hacker có thể dễ dàng chiếm toàn quyền kiểm soát các máy tính đã kết nối. Các nhà nghiên cứu bảo mật hôm thứ sáu vừa qua khuyên bất kỳ ai đang sử dụng mẫu bàn phím này nên ngay lập tức chuyển sang dùng một mẫu bàn phím khác.

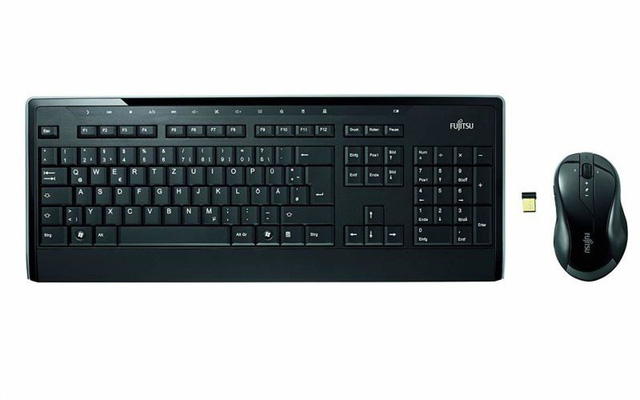

Cụ thể, Bàn phím không dây Fujitsu LX901 sử dụng giao thức kết nối radio 2.4 GHz độc quyền gọi là WirelessUSB LP do Cypress Semiconductor tạo nên. Dù bàn phím và chuột gửi đi tín hiệu input được bảo vệ bởi chuẩn Advanced Encryption Standard, thì dongle USB nhận tín hiệu của bộ chuột phím này còn nhận cả những gói tín hiệu không được mã hóa, miễn là chúng có định dạng phù hợp.

Các nhà nghiên cứu tại công ty SySS đã tạo ra một cuộc tấn công giả định để thử khai thác lỗi bảo mật này. Bằng cách sử dụng một thiết bị phần cứng nhỏ, họ có thể gửi các câu lệnh đến dongle nhận tín hiệu của bàn phím Fujitsu nói trên, vốn nằm trong phạm vi hoạt động. Trong đoạn video bên dưới, các nhà nghiên cứu có thể gửi tín hiệu input tùy ý vào máy tính kết nối với bàn phím một cách hoàn toàn tự động.

Vấn đề ngày một tệ hơn

Trong bản tin hôm thứ sáu, các nhà nghiên cứu cảnh báo rằng họ có thể kết hợp lỗ hổng này với một lỗ hổng tấn công phát lại mà SySS phát hiện hồi năm 2016. Lỗ hổng trước đây cho phép những kẻ tấn công ghi lại những thao tác phím mã hóa mà bàn phím không dây gửi đến dongle USB nhận tín hiệu. Sau đó chúng sẽ thực hiện một vụ tấn công phát lại bằng cách gửi dữ liệu đã ghi lại ở trên đến bộ nhận tín hiệu. Với phương thức này, hacker có thể ghi lại chuỗi mật mã mà chủ máy tính dùng để mở khóa màn hình để chiếm quyền truy cập khi máy tính đang bị khóa và không có người dùng bên cạnh.

Những vụ tấn công như thế này có thể được thực hiện bởi bất kỳ ai đang có mặt trong phạm vi hoạt động của bộ bàn phím bị ảnh hưởng và có thời gian để tạo nên phần cứng khai thác lỗ hổng chèn gói tin và phát lại nói trên. Thông thường, khoảng cách hoạt động của bàn phím không dây là khoảng hơn 9 mét, nhưng nếu sử dụng một số loại ăng-ten đặc biệt, khoảng cách này có thể được nới rộng ra, từ đó cho phép các hacker ở trong các văn phòng hay nhà cửa xung quanh có thể tấn công máy tính người dùng.

SySS cho biết hiện chưa có bản vá nào khắc phục các lỗ hổng này. Các nhà nghiên cứu của công ty đã liên hệ với Fujitsu để tiếp tục nghiên cứu về lỗ hổng.

Matthias Deeg, một nhà nghiên cứu của SySS, cho biết người dùng bàn phím không có cách nào để bảo vệ chính họ trước các lỗ hổng này, trừ khi họ hoàn toàn cách ly máy tính khỏi tất cả các thiết bị hoạt động qua sóng radio khác.

"Biện pháp bảo vệ duy nhất có thể nghĩ ra lúc này là kiểm soát chặt chẽ môi trường và con người nơi bạn sử dụng bàn phím. Sử dụng bàn phím ở một nơi chắn sóng radio, ví dụ như trong một căn hộ, nơi không có ai không đáng tin cậy có thể tiếp cận máy tính và gửi bất kỳ gói dữ liệu radio nào đến bộ nhận tín hiệu USB, sẽ là một cách khá an toàn" - Deeg nói.

Đại diện Fujitsu chưa đưa ra bình luận nào về vụ việc.